2021 年 8 月头号恶意软件:Formbook 跃居首位

Check Point Research 报告称:信息窃取程序 Formbook 是最猖獗的恶意软件,而银行木马 Qbot 则已跌出榜单。

威胁指数报告:Snake 键盘记录器首次跻身十大恶意软件

Check Point Research 报告称:Trickbot 已连续三个月蝉联最猖獗的恶意软件,而 Snake 键盘记录器则首次跻身该指数榜单,位列第二!

2021 年 6 月头号恶意软件:Trickbot 仍然位居榜首

Check Point Research 报告称: 通常在勒索软件攻击初始阶段使用的 Trickbot 已连续两个月蝉联恶意软件榜首。

Check Point Software 2021 年 5 月头号恶意软件:Dridex 跌出榜单,Trickbot 跃升至榜首

Check Point Research 报告指出,通常在勒索软件攻击初始阶段使用的 Dridex 木马是近几个月来最猖獗的恶意软件之一,但现已跌出指数榜单

2021 年 3 月头号恶意软件:IcedID 银行木马在新冠肺炎疫情相关攻击活动后跻身恶意软件指数排行榜前十名

Check Point Research 报告指出,在利用新冠肺炎疫情诱骗新受害者后,IcedID 首次跻身全球恶意软件指数排行榜,位列第二。

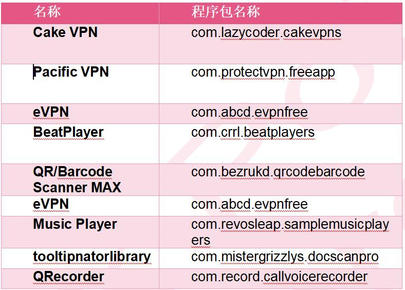

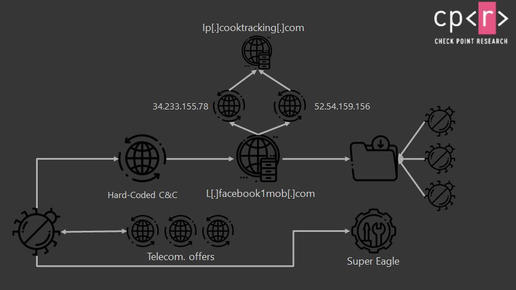

Check Point在 Google Play 商店应用中发现了危险恶意软件植入程序

该恶意软件允许攻击者获取受害者金融账户的访问权限,并完全控制其手机。在收到 Check Point 软件技术公司的通知后,Google 从 Google Play 商店中删除了这些应用。

2020 年 12 月头号恶意软件:Emotet 再度成为头号恶意软件威胁

Check Point Research 报告指出,使用 Emotet 木马的全新攻击活动每天攻击超过 100,000 名用户

2020 年 11 月头号恶意软件:臭名昭著的 Phorpiex 僵尸网络再度成为影响范围最大的感染病毒

Check Point Research 报告指出,使用 Phorpiex 僵尸网络在恶意垃圾邮件攻击活动中传播 Avaddon 勒索软件的攻击利用率激增

Check Point:非官方下载应用新骗局,警惕 WAPDropper订阅高资费服务

这种骗局被称为国际收入分成欺诈 (IRSF),牟利可观,每年能够为欺诈分子创造大约 40 到 60 亿美元的收入。 Check Point Research 最近发现了一个新的 IRSF 攻击活动,该活动通过一种隐匿的新型移动恶意软件变体,暗地为用户注册高资费服务。

2020 年 10 月头号恶意软件:Trickbot 和 Emotet 木马导致勒索软件攻击激增

Check Point Research 报告指出,Trickbot 和 Emotet 在全球威胁指数榜单中位居前列,主要用于在全球医院和医疗提供商中传播勒索软件

2020 年 9 月头号恶意软件:信息窃取恶意软件 Valak 新变体首次跻身十大恶意软件排行榜

Check Point 研究人员发现利用新型 Valak 恶意软件发起的攻击急剧增加;Emotet 木马连续三个月蝉联榜首

2020 年 8 月头号恶意软件:演化的 Qbot 木马首次跻身恶意软件排行榜

Check Point 研究人员发现,危险的新型 Qbot 变种正通过恶意垃圾邮件攻击活动传播,实施凭证盗窃、勒索软件安装和未授权银行交易

2020 年 7 月头号恶意软件:Emotet 在隐匿五个月后卷土重来

Check Point Research 发现,在隐匿一段时间后,Emotet 僵尸网络掀起垃圾邮件攻击活动的频率激增,企图窃取银行凭证并在目标网络内部传播

2020 年 5 月头号恶意软件:Ursnif 银行木马首次登上十大恶意软件排行榜,组织影响范围翻了一番

Check Point 研究人员发现,可窃取电子邮件和银行凭证的老牌 Ursnif 银行木马的攻击利用率激增

2020 年 4 月头号恶意软件:Agent Tesla 远程访问木马通过 COVID-19 相关垃圾邮件攻击活动大肆传播

Check Point 研究人员发现,可窃取 Wi-Fi 密码的新版 Agent Tesla 的攻击利用率激增,而 Dridex 银行木马成为最常见的威胁

2020 年 3 月头号恶意软件:Dridex 银行木马首次跻身恶意软件排行榜

Check Point 研究人员发现,Dridex 已更新并通过多个垃圾邮件攻击活动进行了广泛传播,被用于下载有针对性的勒索软件,使得这款老牌木马的风险大增

2 月头号恶意软件Mirai 僵尸网络,传播的漏洞利用率大幅增加

Check Point Research 还发现,Emotet 一直在通过新的 SMS 网络钓鱼攻击活动进行传播

2020 年 1 月头号恶意软件:以冠状病毒为主题的垃圾邮件传播 Emotet 恶意软件

此外,Check Point 研究人员还发现,“MVPower DVR 远程执行代码”漏洞利用率有所增加,影响了全球 45% 的组织

2019 年 11 月头号恶意软件:研究人员警告称,Emotet 影响逐渐减弱,而移动威胁正快速加剧

Check Point 研究人员报告称,XHelper 移动木马正大肆传播,不仅已经登上十大恶意软件总排行榜第 8 位,而且还是影响移动设备的最大威胁